La implementación de switches reduce la cantidad de colisiones que se producen dentro de una red local. Sin embargo, el hecho de tener una red toda conmutada, a menudo, crea un único dominio de broadcast. En un dominio de broadcast único, o red plana, cada dispositivo se encuentra en la misma red y recibe cada broadcast. En las redes pequeñas, un dominio de broadcast único es aceptable.

Con una gran cantidad de hosts, una red plana es menos eficaz. A medida que aumenta la cantidad de hosts de una red conmutada, también aumenta la cantidad de broadcast que se envían y reciben. Los paquetes de broadcast consumen mucho ancho de banda y causan retrasos en el tráfico y tiempos de espera excesivos.

La creación de VLAN proporciona una solución a una red plana grande. Cada VLAN es su propio dominio de broadcast.

La implementación de una red jerárquica por medio de routers es otra solución.

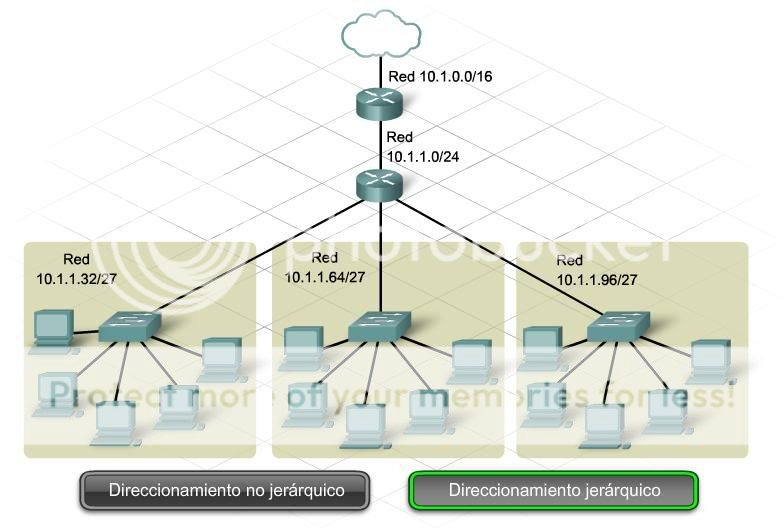

Direccionamiento de Red Jerarquico

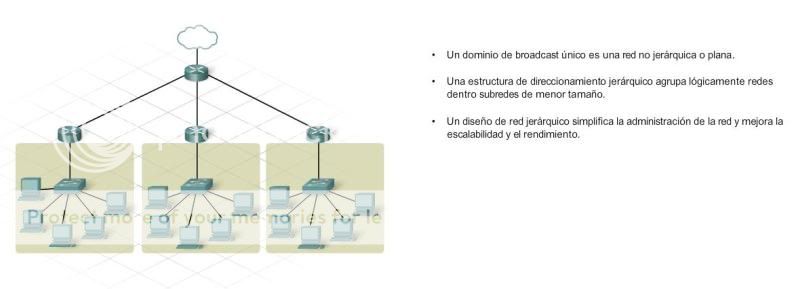

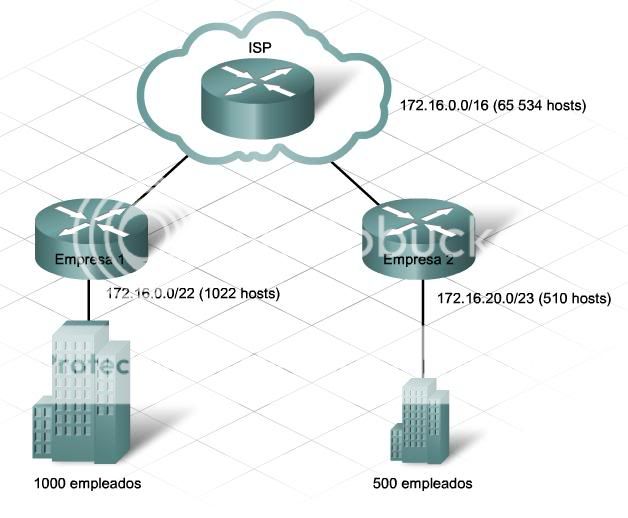

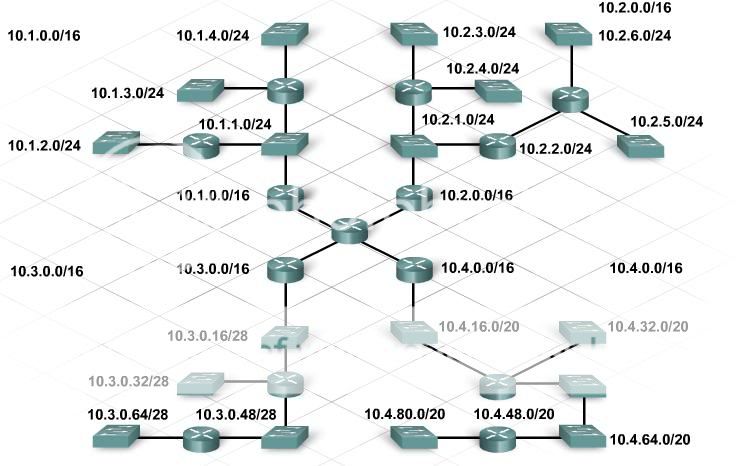

Las redes empresariales son grandes y tienen la ventaja de una estructura de direccionamiento y un diseño de red jerárquico. Una estructura de direccionamiento jerárquico agrupa redes de manera lógica en subredes más pequeñas.

Un esquema de direcciones jerárquico eficaz consta de una dirección de red con clase en la capa núcleo que se subdivide en subredes cada vez más pequeñas en las capas de acceso y distribución.

Es posible tener una red jerárquica sin direccionamiento jerárquico. Aunque la red aún funciona, la eficacia del diseño de la red disminuye y ciertas características del protocolo de enrutamiento, tales como la sumarización de ruta, no funcionan correctamente.

En las redes empresariales con varias ubicaciones separadas geográficamente, un diseño de red y una estructura de direccionamiento jerárquico simplifican la administración de la red y la resolución de problemas y, además, mejoran el funcionamiento de la escalabilidad y el enrutamiento.

Uso de la Division en Subredes para estructurar la red

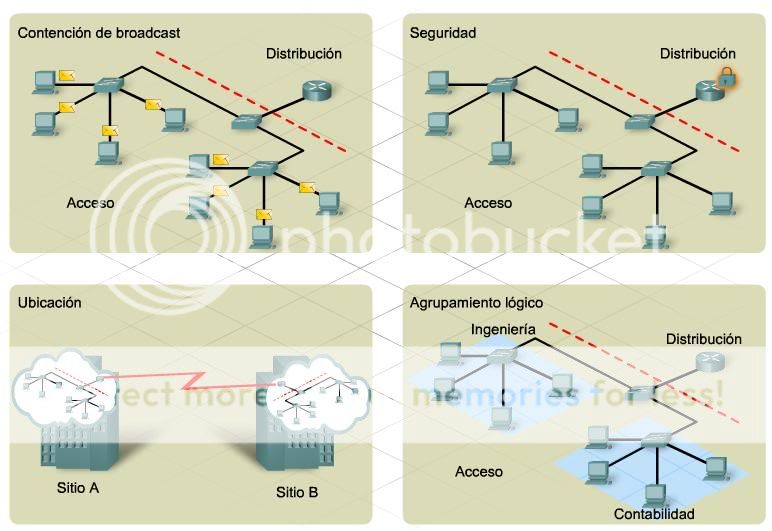

Hay muchas razones para dividir la red en subredes, entre ellas:

Ubicación física

Agrupamiento lógico

Seguridad

Requerimientos de aplicación

Contención de broadcast

Diseño de red jerárquica

Por ejemplo, si una organización usa una red 10.0.0.0 para la empresa, podría usar un esquema de direccionamiento tal como 10.X.Y.0, donde X representa una ubicación geográfica e Y representa un edificio o un piso dentro de esa ubicación. Este esquema de direccionamiento permite:

255 ubicaciones geográficas diferentes

255 edificios en cada ubicación

254 hosts dentro de cada edificio

Mascara de Subred

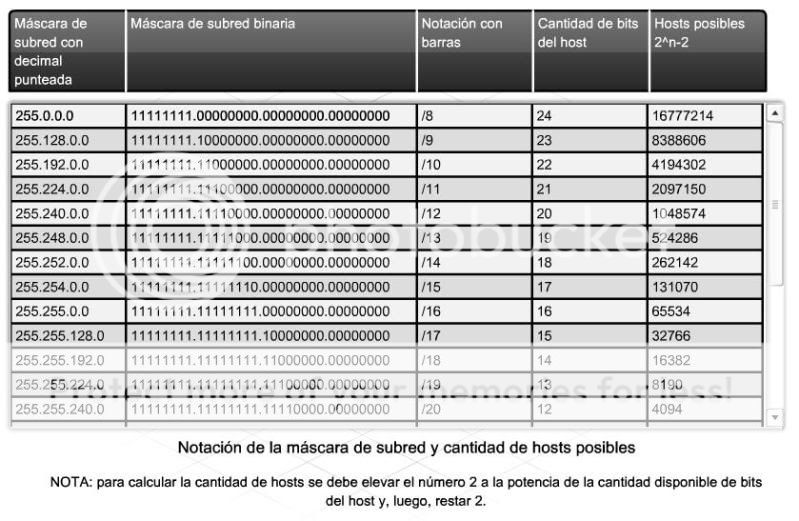

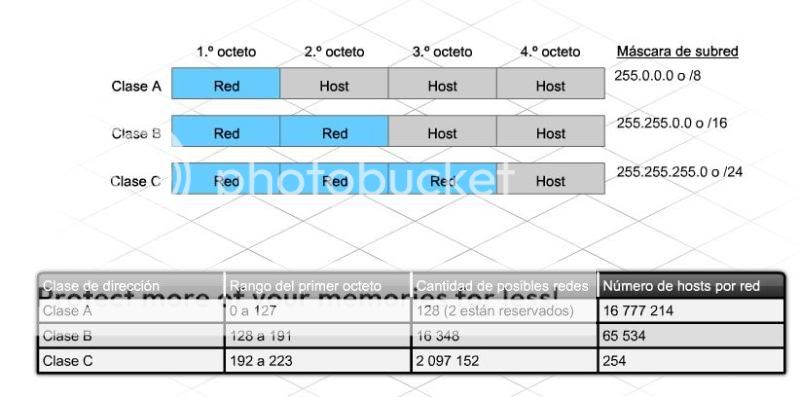

Para usar la división en subredes y crear un diseño jerárquico, es fundamental tener una comprensión clara de la estructura de la máscara de subred.

La máscara de subred indica si los hosts se encuentran en la misma red. La máscara de subred es un valor de 32 bits que distingue entre los bits de red y los bits de host. Consiste en una cadena de 1 seguida de una cadena de 0. Los bits 1 representan la porción de red y los bits 0 representan la porción de host.

Las direcciones Clase A usan una máscara de subred predeterminada de 255.0.0.0 o una notación de barra de /8

Las direcciones Clase B usan una máscara predeterminada de 255.255.0.0 o /16

Las direcciones Clase C usan una máscara predeterminada de 255.255.255.0 o /24

La /x hace referencia a la cantidad de bits en la máscara de subred que forman la porción de red de la dirección.

En una red empresarial, la longitud de las máscaras de subred varía. Los segmentos de LAN, a menudo, tienen una cantidad de hosts variable; por lo tanto, no es eficaz tener la misma longitud de máscara de subred para todas las subredes creadas.

Calculo de subredes mediante la representacion binaria

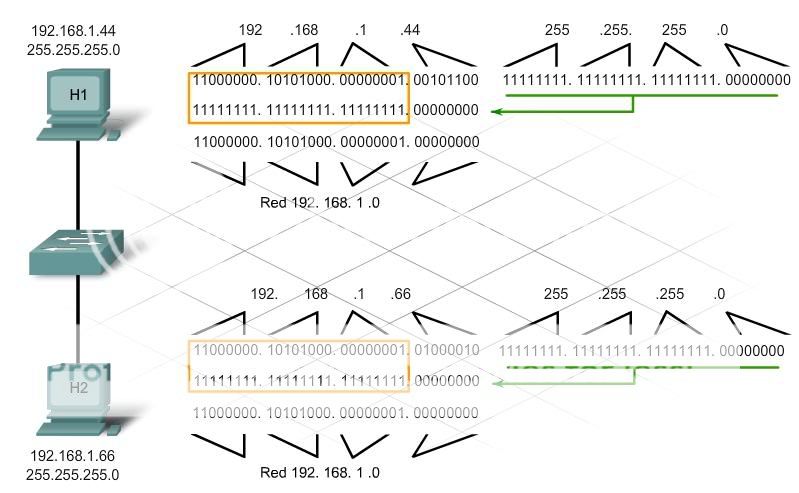

Cuando un host debe comunicarse con otro, la dirección IP y la máscara de subred del host de origen se compara con la dirección IP y la máscara de subred de destino. Esto se hace para determinar si las dos direcciones están en la misma red local.

La máscara de subred es un valor de 32 bits que se usa para distinguir entre los bits de red y los bits de host de la dirección IP. La máscara de subred consta de una cadena de 1 seguida por una cadena de 0. Los 1 indican la cantidad de bits de red y los 0 indican la cantidad de bits de host dentro de la dirección IP. Se comparan los bits de red entre el origen y el destino. Si las redes que se obtienen son iguales, es posible enviar el paquete de manera local. Si no coinciden, el paquete se envía al gateway predeterminado.

Por ejemplo, imagine que H1, con la dirección IP de 192.168.1.44 y la máscara de subred de 255.255.255.0 o /24, debe enviar un mensaje a H2, con la dirección IP de 192.168.1.66 y una máscara de subred de 255.255.255.0. En esta instancia, los dos hosts tienen una máscara de subred predeterminada de 255.255.255.0, lo que significa que los bits de red terminan en el límite del octeto, el tercer octeto. Los dos hosts tienen los mismos bits de red de 192.168.1 y, por lo tanto, están en la misma red.

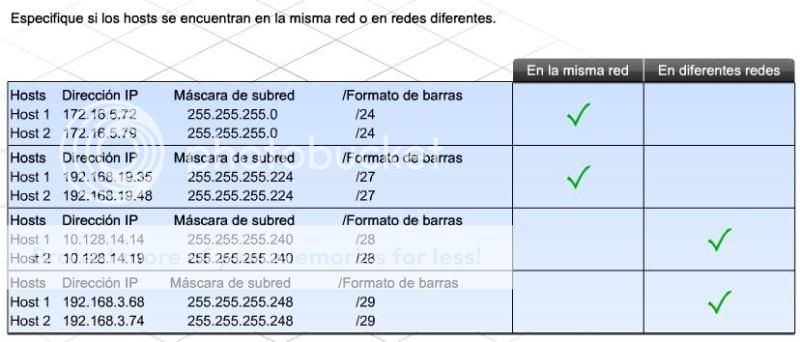

Si bien es bastante sencillo ver la porción de host y red de una dirección IP cuando la máscara de subred finaliza en el borde de red, el proceso de determinar los bits de red es el mismo aún cuando la porción de red no ocupe todo el octeto. Por ejemplo, H1 tiene una dirección IP de 192.168.13.21 con una máscara de subred de 255.255.255.248 o /29. Esto significa que de un total de 32 bits, 29 forman la porción de red. Los bits de red ocupan todos los tres primeros octetos y se extienden hacia el cuarto octeto. En esta instancia, el valor de ID de la red es 192.168.13.16.

Si H1, con la dirección IP de 192.168.13.21/29 debía comunicarse con otro host, H2, con la dirección de 192.168.13.25/29, debe compararse la porción de red de los dos hosts para determinar si se encuentran en la misma red local. En este caso, H1 tiene un valor de red de 192.168.13.16, mientras que H2 tiene un valor de red de 192.168.13.24. H1 y H2 no están en la misma red y es necesario usar un router para que se comuniquen.

Proceso Basico de la Division en Subredes

Mediante el uso de un esquema de direccionamiento jerárquico, es posible determinar mucha información con sólo observar una dirección IP y una máscara de subred de notación de barra (/x). Por ejemplo, una dirección IP de 192.168.1.75 /26 muestra la siguiente información:

Máscara de subred decimal

El /26 se traduce a una máscara de subred de 255.255.255.192.

Número de subredes creadas

Imaginemos que comenzamos con la máscara de subred predeterminada de /24, pedimos prestados 2 bits de host adicionales para la red. Esto crea 4 subredes (2^2 = 4).

Cantidad de hosts utilizables por subred:

Seis bits se dejan del lado del host y se crean 62 hosts por subred (2^6 = 64 - 2 = 62).

Dirección de red

Por medio del uso de la máscara de subred para determinar la ubicación de los bits de red, se proporciona el valor de la dirección de red. En este ejemplo, el valor es 192.168.1.64.

La primera dirección host utilizable

Un host no puede tener todos 0 dentro de los bits de host, porque eso representa la dirección de red de la subred. Por lo tanto, la primera dirección host utilizable dentro de la subred .64 es .65

Dirección de broadcast

Un host no puede tener todos 1 dentro de los bits de host, porque eso representa la dirección de broadcast de la subred. En este caso, la dirección de broadcast es .127. La dirección de red de la siguiente subred comienza con 128.

Mascara de Subred de longitud Variable (VLSM , Variable-Length Subnet Masks )

La división básica en subredes es suficiente para las redes más pequeñas, pero no proporciona la flexibilidad necesaria en las redes empresariales más grandes.

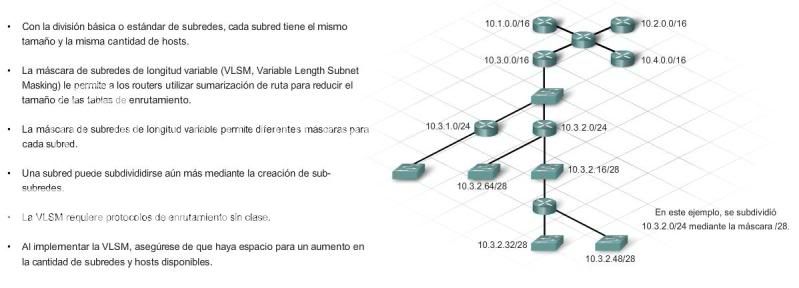

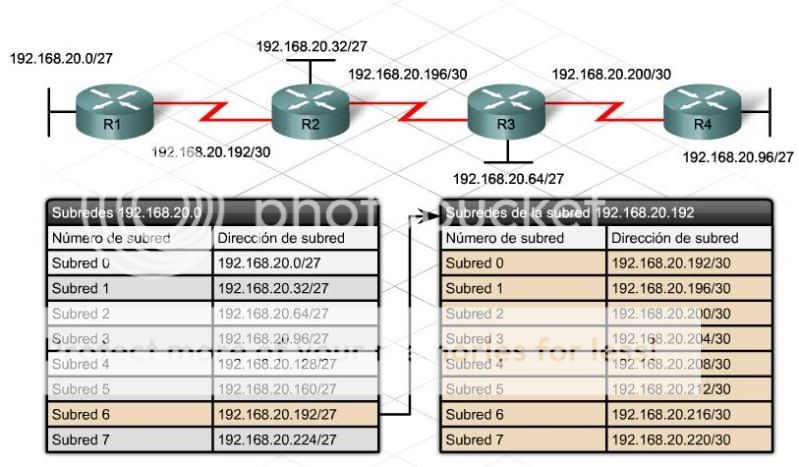

Las máscaras de subred de longitud variable (VLSM) brindan la posibilidad de hacer uso eficaz del espacio de direccionamiento. Permiten también el direccionamiento IP jerárquico, con lo cual los routers se benefician con la sumarización de ruta. La sumarización de ruta reduce el tamaño de las tablas de enrutamiento en los routers núcleo y de distribución. Las tablas de enrutamiento más pequeñas requieren menos tiempo de procesamiento de la CPU para las búsquedas de enrutamiento.

VLSM es el concepto de la división de una subred en subredes. Inicialmente, se desarrolló para maximizar la eficacia del direccionamiento. Con la llegada del direccionamiento privado, la ventaja principal de la VLSM ahora es la organización y la sumarización.

No todos los protocolos de enrutamiento soportan VLSM. Los protocolos de enrutamiento con clase, tales como RIPv1, no incluyen un campo de máscara de subred en la actualización de enrutamiento. Un router con una máscara de subred asignada a su interfaz supone que todos los paquetes dentro de la misma clase tienen asignada la misma máscara de subred.

Los protocolos de enrutamiento sin clase soportan el uso de VLSM, porque la máscara de subred se envía con todos los paquetes de actualización de enrutamiento. Los protocolos de enrutamiento sin clase incluyen RIPv2, EIGRP y OSPF.

Ventajas de la VLSM:

Permite el uso eficaz del espacio de direccionamiento

Permite el uso de varias longitudes de la máscara de subred

Divide un bloque de direcciones en bloques más pequeños

Permite la sumarización de ruta

Proporciona mayor flexibilidad en el diseño de red

Soporta redes empresariales jerárquicas

VLSM permite el uso de diferentes máscaras para cada subred. Una vez que una dirección de red se dividió en subredes, la división mayor de esas subredes crea sub-subredes.

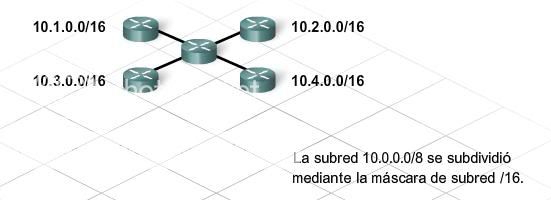

Por ejemplo, la red 10.0.0.0/8 con una máscara de subred de /16 se subdivide en 256 subredes, cada una con capacidad para direccionar 16.382 hosts.

10.0.0.0/16

10.1.0.0/16

10.2.0.0/16 hasta 10.255.0.0/16

La aplicación de una máscara de subred de /24 a cualquiera de estas /16 subredes, tal como 10.1.0.0/16, tiene como resultado una subdivisión en 256 subredes. Cada una de estas subredes nuevas tiene capacidad para direccionar 254 hosts.

10.1.1.0/24

10.1.2.0/24

10.1.3.0/24 hasta 10.1.255.0/24

La aplicación de una máscara de subred de /28 a cualquiera de estas /24 subredes, tal como 10.1.3.0/28, tiene como resultado una subdivisión en 16 subredes. Cada una de estas subredes nuevas tiene capacidad para direccionar 14 hosts.

10.1.3.0/28

10.1.3.16/28

10.1.3.32/28 hasta 10.1.3.240/28

Implementacion del Direccionamiento con VLSM

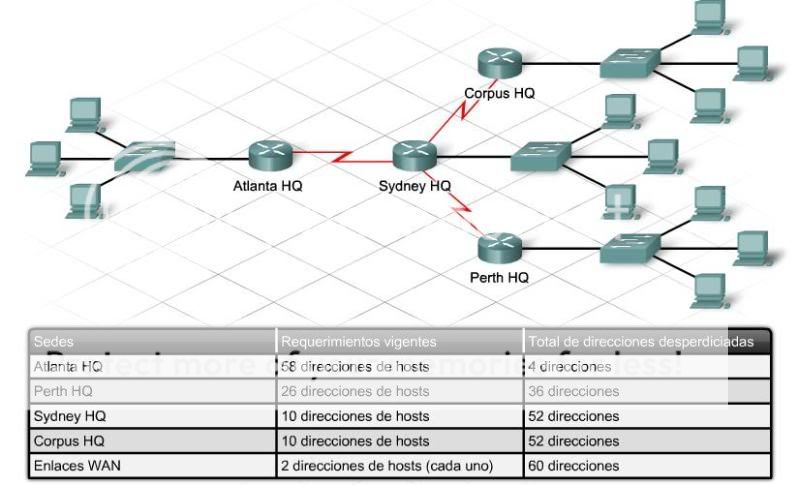

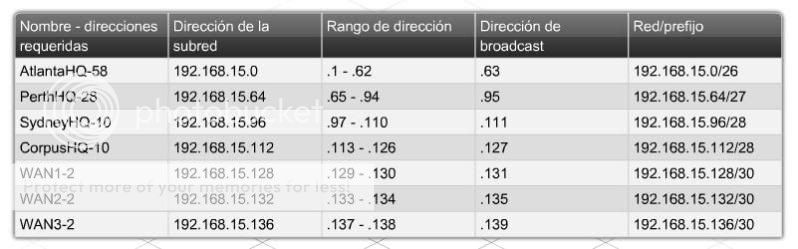

El diseño de un esquema de direccionamiento IP con VLSM exige práctica y planificación. Como ejemplo de práctica, una red tiene los siguientes requerimientos:

Atlanta HQ = 58 direcciones host

Perth HQ = 26 direcciones host

Sydney HQ = 10 direcciones host

Corpus HQ = 10 direcciones host

Enlaces WAN = 2 direcciones host (cada uno)

Una subred de /26 es necesaria para adaptar el segmento de red más grande de 58 hosts. El uso de un esquema de división en subredes básico es inútil y, además, crea solamente cuatro subredes. No es suficiente para direccionar cada uno de los siete segmentos LAN/WAN requeridos. Un esquema de direccionamiento con VLSM resuelve este problema.

Cuando implemente un esquema de división en subredes con VLSM, siempre considere el aumento de la cantidad de hosts durante la planificación de los requerimientos de las subredes.

Existen varias herramientas para ayudarlo con la planificación de direccionamiento.

Cuadro de VLSM

Un método usa un cuadro de VLSM para identificar los bloques de direcciones que se encuentran disponibles y los que ya se han asignado.

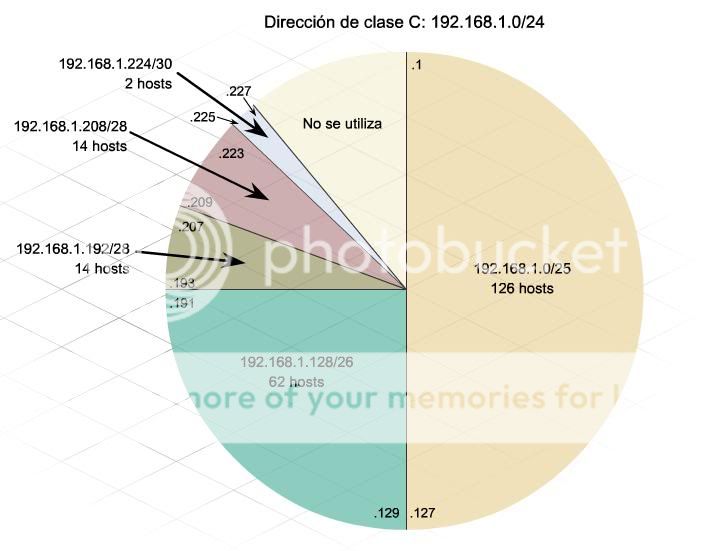

Círculo de VLSM

Otro método usa un enfoque de círculo. El círculo se corta en segmentos cada vez más pequeños que representan las subredes más pequeñas.

Estos métodos evitan la asignación de direcciones que ya están ocupadas. Además, evita la asignación de rangos de direcciones que se superponen.

Enrutamiento con clase y sin clase

La tecnología como VLSM permite que el sistema de direccionamiento IPv4 con clase evolucione hacia un sistema sin clase. El direccionamiento sin clase posibilitó el crecimiento vertiginoso de Internet.

Las direcciones con clase constan de las tres clases principales de direcciones IP y una máscara de subred predeterminada asociada:

Clase A (255.0.0.0 o /8)

Clase B (255.255.0.0 o /16)

Clase C (255.255.255.0 o /24)

Una empresa con una dirección de red Clase A tiene más de 16 millones de direcciones host disponibles, con una dirección de red Clase B, más de 65.000 hosts y con una Clase C, solamente 254 hosts. Como hay una cantidad limitada de direcciones Clase A y Clase B en circulación, muchas empresas compraron varias direcciones Clase C para obtener las direcciones suficientes para satisfacer los requerimientos de sus redes.

Como resultado, la compra de varias direcciones Clase C ha ocupado el espacio de direccionamiento de Clase C más rápido de lo que se había planificado originalmente.

En las direcciones IP con clase, el valor del primer octeto o de los primeros tres bits determina si la red principal es Clase A, B o C. Cada red principal tiene una máscara de subred predeterminada de 255.0.0.0, 255.255.0.0 ó 255.255.255.0 respectivamente.

Los protocolos de enrutamiento con clase, tales como RIPv1, no incluyen la máscara de subred en las actualizaciones de enrutamiento. Debido a que la máscara de subred no se incluye, el router receptor parte de ciertos supuestos.

Mediante el uso de un protocolo con clase, si el router envía una actualización sobre una red con subredes, por ejemplo 172.16.1.0/24, a un router cuya interfaz de conexión está en la misma red que la de la actualización, por ejemplo 172.16.2.0/24 entonces:

El router emisor publica la dirección de red completa, pero sin la máscara de subred. En este caso, la dirección de red es 172.16.1.0.

El router receptor, con una interfaz configurada de 172.16.2.0/24, adopta la máscara de subred de la interfaz configurada y la aplica a la red publicada. Por lo tanto, en el ejemplo, el router receptor presupone que la máscara de subred de 255.255.255.0 se aplica a la red 172.16.1.0.

Si el router envía una actualización sobre una red con subredes, por ejemplo 172.16.1.0/24, a un router cuya interfaz de conexión está en una red principal diferente, tal como 192.168.1.0/24:

El router emisor publica la dirección de red principal con clase, pero no publica la dirección dividida en subredes. En este caso, la dirección publicada es 172.16.0.0.

El router receptor presupone la máscara de subred predeterminada para esta red. La máscara de subred predeterminada para una dirección Clase B es 255.255.0.0.

Enrutamiento con Clase y sin Clase

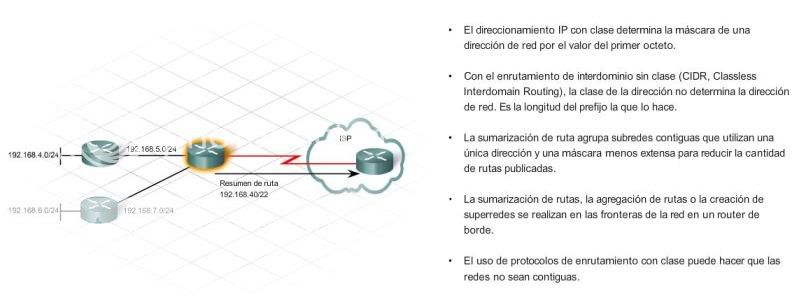

Con el rápido agotamiento de las direcciones IPv4, el Grupo de trabajo de ingeniería de Internet (IETF) desarrolló el enrutamiento entre dominios sin clase (CIDR). El CIDR usa el espacio de direccionamiento IPv4 de manera más eficaz y para la sumarización e incorporación de direcciones de red, lo que reduce el tamaño de las tablas de enrutamiento.

El uso de CIDR requiere un protocolo de enrutamiento sin clase, tal como RIPv2 o EIGRP o el enrutamiento estático. Para los routers compatibles con CIDR, la clase de dirección no tiene sentido. La máscara de subred de la red determina la porción de red de la dirección. Esto también se conoce como prefijo de red o duración de prefijo. La clase de la dirección ya no determina la dirección de red.

Los ISP asignan bloques de direcciones IP a una red según los requerimientos del cliente, que pueden variar entre unos pocos hosts a cientos o miles de hosts. Con CIDR y VLSM, los ISP ya no tienen la restricción de usar las longitudes de prefijos de /8, /16 o /24.

Los protocolos de enrutamiento sin clase que pueden soportar VLSM y CIDR incluyen los protocolos de gateway interiores RIPv2, EIGRP, OSPF e IS-IS. Los ISP también usan los protocolos de gateway exteriores tales como el Protocolo de Border Gateway (BGP).

La diferencia entre los protocolos de enrutamiento con clase y los sin clase es que los últimos incluyen información de la máscara de subred con la información de la dirección de red en las actualizaciones de enrutamiento. Los protocolos de enrutamiento sin clase son necesarios cuando la máscara no puede presuponerse o determinarse por el valor del primer octeto.

En un protocolo sin clase, si un router envía una actualización sobre una red, por ejemplo 172.16.1.0, a un router cuya interfaz de conexión está en la misma red principal que aquélla de la actualización, por ejemplo 172.16.2.0/24 entonces:

El router emisor publica todas las subredes con la información de la máscara de subred.

Si el router envía una actualización sobre una red con subredes, por ejemplo 172.16.1.0/24, a un router cuya interfaz de conexión está en una red principal diferente, tal como 192.168.1.0/24, entonces:

El router emisor, de forma predeterminada, resume todas las subredes y publica la red principal con clase. A menudo, se describe este proceso como sumarización en el límite de una red. Mientras que la mayoría de los protocolos de enrutamiento sin clase permiten la sumarización en el límite de la red predeterminada, el proceso de sumarización puede deshabilitarse.

Cuando se deshabilita la sumarización, el router emisor publica todas las subredes con la información de la máscara de subred.

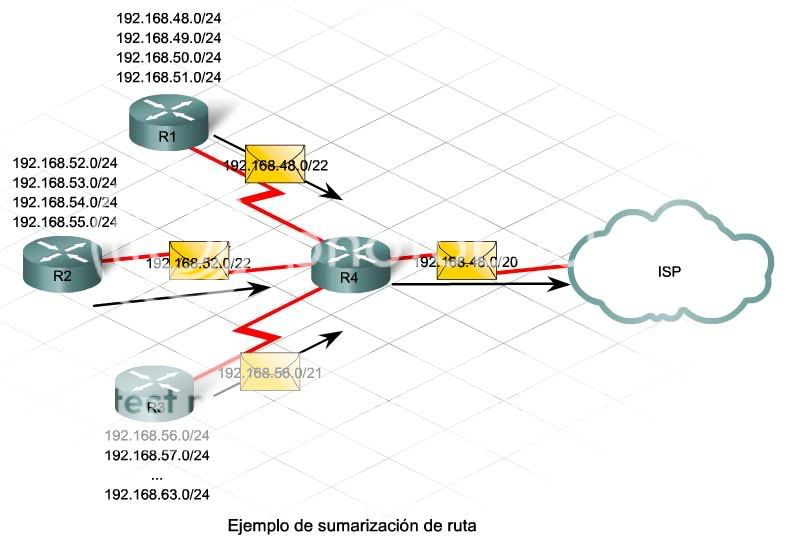

CIDR y Sumarizacion de Ruta

El rápido crecimiento de Internet ha provocado un aumento considerable de la cantidad de rutas hacia las redes en el mundo. Este crecimiento tiene como consecuencia grandes cargas en las rutas de Internet. Un esquema de direccionamiento con VLSM permite la sumarización de ruta, que reduce la cantidad de rutas publicadas.

La sumarización de ruta agrupa subredes o redes contiguas por medio de una única dirección. La sumarización de ruta también se conoce como agregación de ruta y ocurre en el límite de la red en un router de borde.

La sumarización disminuye la cantidad de entradas en las actualizaciones de enrutamiento y reduce la cantidad de entradas en las tablas de enrutamiento locales. Reduce, además, el uso del ancho de banda para las actualizaciones de enrutamiento y acelera las búsquedas en las tablas de enrutamiento.

La sumarización de ruta es sinónimo de creación de superredes. La creación de superredes es lo contrario de la división en subredes. La creación de superredes une varias redes contiguas más pequeñas.

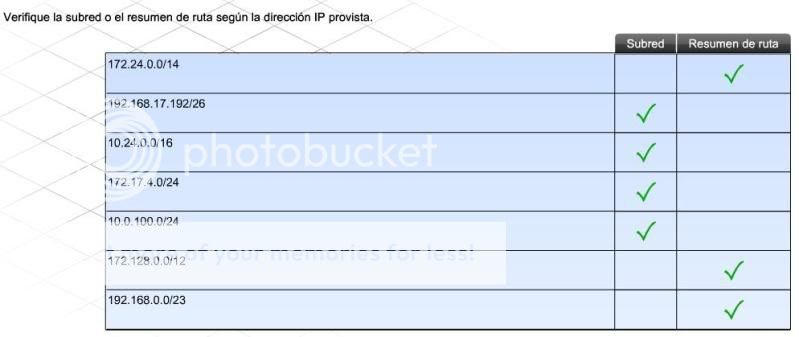

Si los bits de red son mayores al valor predeterminado para esa clase, esto representa una subred. Un ejemplo es 172.16.3.0/26. Para una dirección Clase B, cualquier valor de prefijo de red mayor a /16 es una subred.

Si los bits de red son menores al valor predeterminado para esa clase, esto representa una superred. Un ejemplo es 172.16.0.0/14. Para una dirección Clase B, cualquier valor de prefijo de red menor a /16 representa una superred.

Un router de borde publica todas las redes conocidas dentro de una empresa al ISP. Si hay ocho redes diferentes, el router debe publicar las ocho. Si cada empresa siguiera este patrón, la tabla de enrutamiento del ISP sería enorme.

Mediante la sumarización de ruta, un router agrupa las redes, si son contiguas, y las publica como un grupo grande. Por ejemplo, una empresa tiene una única lista en el directorio para su oficina principal, aunque es posible marcar los internos de los empleados individuales directamente.

Es más fácil realizar la sumarización si el esquema de direccionamiento es jerárquico. Asigne redes similares a la misma empresa de manera que sea posible agruparlas mediante CIDR.

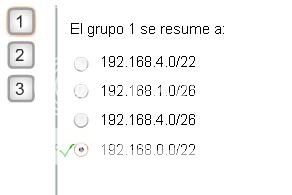

Calculo de la Sumarizacion de Ruta

Para calcular un resumen de ruta es necesario resumir las redes en una única dirección. Este proceso se realiza en tres pasos.

Paso 1

Enumere las redes en formato binario.

Paso 2

Cuente la cantidad de bits coincidentes que se encuentren más a la izquierda para determinar la máscara del resumen de rutas. Este número representa el prefijo de red o la máscara de subred para la ruta sumarizada. Un ejemplo es /14 o 255.252.0.0.

Paso 3

Determine la dirección de red sumarizada. Copie los bits coincidentes y, luego, agregue bits 0 al final. Un método más rápido es usar el valor de red más bajo.

Si no se usa un esquema de direccionamiento jerárquico contiguo, puede que no sea posible resumir rutas. Si las direcciones de red no tienen bits comunes de izquierda a derecha, no se puede aplicar una máscara sumarizada.

Subredes no Contiguas

O bien, un administrador configura la sumarización de ruta manualmente o ciertos protocolos de enrutamiento realizan la misma función de manera automática. RIPv1 y EIGRP son ejemplos de protocolos de enrutamiento que realizan la sumarización automática. Es importante controlar la sumarización de manera que los routers no publiquen rutas engañosas.

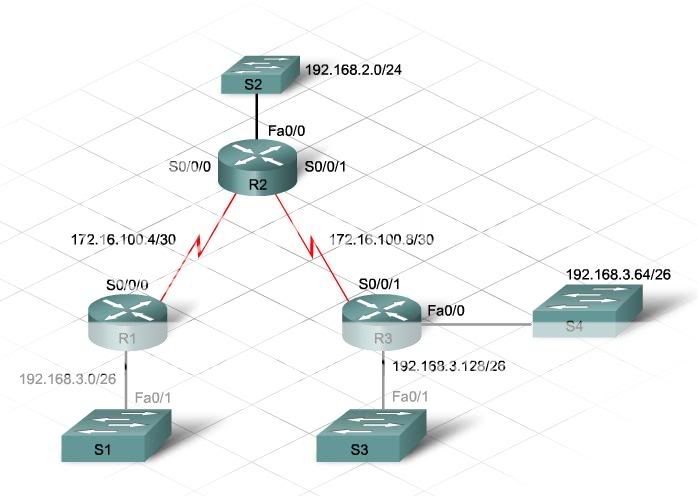

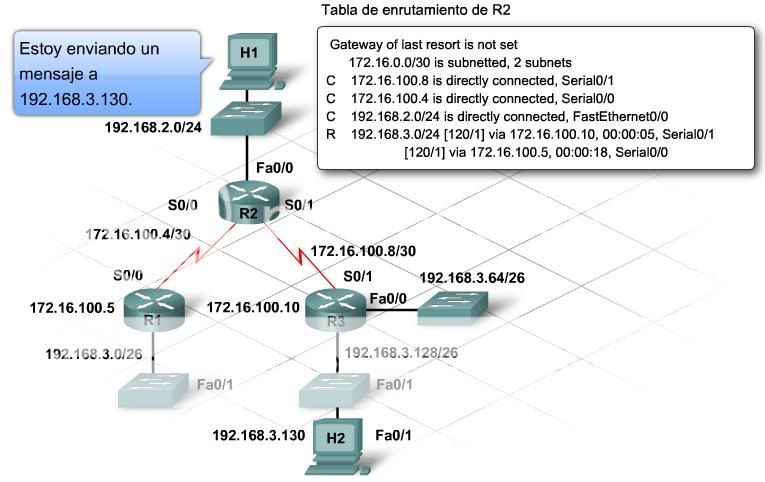

Imagine que tres routers se conectan, cada uno, a las interfaces Ethernet con direcciones que usan subredes de una red Clase C, tal como 192.168.3.0. Los tres routers también se conectan entre sí mediante interfaces seriales configuradas por medio de otra red principal, por ejemplo, 172.16.100.0/24. El enrutamiento con clase tiene como resultado que cada router publica la red Clase C sin una máscara de subred. Debido a esto, el router del medio recibe publicaciones sobre la misma red de dos direcciones diferentes. Esta situación se denomina red no contigua.

Las redes no contiguas causan un enrutamiento no confiable o subóptimo. Para evitarlo, el administrador puede:

Modificar el esquema de direccionamiento, si es posible.

Usar un protocolo de enrutamiento sin clase, tal como RIPv2 u OSPF.

Desactivar la sumarización automática.

Resumir manualmente al límite con clase.

Aún después de la planificación cuidadosa, se puede presentar una situación en la que exista una red no contigua. Los siguientes patrones de enrutamiento y tráfico ayudan a identificar esta situación:

Un router no tiene ninguna ruta a las LAN conectadas a otro router, aunque esté configurado para publicarlas.

Un router del medio tiene dos rutas con el mismo costo hacia una red principal, aunque las subredes estén separadas en varios segmentos de red.

Un router del medio es un tráfico de balanceo de carga con destino a cualquier subred de una red principal.

Un router parece estar recibiendo sólo la mitad del tráfico.

Mejores Practicas de Direccionamiento y Division en Subredes

La implementación adecuada de un esquema de direccionamiento con VLSM es esencial para la creación de una red jerárquica. Cuando cree un esquema de direccionamiento con VLSM, siga estas pautas básicas:

Utilice los protocolos de enrutamiento más recientes que soportan VLSM y las subredes no contiguas.

Deshabilite la sumarización automática, si es necesario.

Use el mismo protocolo de enrutamiento a lo largo de la red.

Mantenga actualizado el IOS del router para soportar el uso de la subred cero.

Evite entremezclar los rangos de direcciones de red privadas en la misma internetwork.

Evite las subredes no contiguas cuando sea posible.

Use VLSM para maximizar la eficacia del direccionamiento.

Asigne los rangos de VLSM según los requerimientos, desde el más grande hasta el más pequeño.

Planifique la sumarización mediante el diseño de red jerárquico y el diseño del direccionamiento no contiguo.

Resuma al límite de la red.

Utilice los rangos /30 para los enlaces WAN.

Permita el crecimiento futuro cuando planifique la cantidad de subredes y hosts admitida.

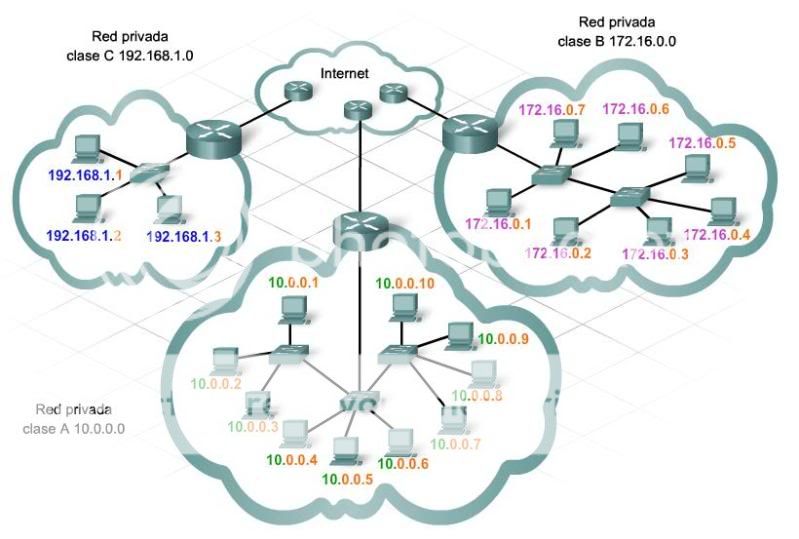

Espacio de direcciones IP Privadas

Además de VLSM y CIDR, el uso del direccionamiento privado y la traducción de direcciones de red (NAT) mejoraron aún más la escalabilidad del espacio de direcciones IPv4.

Las direcciones privadas están disponibles para que cualquiera las use en las redes empresariales porque se enrutan internamente, nunca aparecen en Internet.

RFC 1918 rige el uso del espacio de direcciones privadas.

Clase A: 10.0.0.0 - 10.255.255.255

Clase B: 172.16.0.0 - 172.31.255.255

Clase C: 192.168.0.0 - 192.168.255.255

El uso del direccionamiento privado tiene estos beneficios:

Alivia el alto costo asociado con la compra de las direcciones públicas para cada host.

Permite que miles de empleados internos usen algunas direcciones públicas.

Proporciona un nivel de seguridad, ya que los usuarios de otras redes u organizaciones no pueden ver las direcciones internas.

Cuando implemente un esquema de direccionamiento privado para la red interna, aplique los mismos principios de diseño jerárquico que se asocian con la VLSM.

Aunque las direcciones privadas no se enruten en Internet, se enrutan a menudo en la red interna. Los problemas asociados con las redes no contiguas aún ocurren cuando se usan las direcciones privadas; por lo tanto, diseñe con cuidado el esquema de direccionamiento.

Asegúrese de que las direcciones se distribuyan adecuadamente según los conceptos de la VLSM. Además, use las mejores prácticas de direccionamiento IP jerárquico y límites válidos para el uso eficaz de la sumarización.

NAT en Extremo Empresarial

Muchas organizaciones quieren los beneficios de direccionamiento privado mientras se conectan a Internet. Las organizaciones crean redes LAN o WAN grandes con direccionamiento privado y se conectan a Internet mediante la traducción de direcciones de red (NAT).

La NAT traduce las direcciones privadas internas en una o más direcciones públicas para el enrutamiento en Internet. La NAT cambia la dirección de origen IP privada dentro de cada paquete por una dirección IP registrada públicamente antes de enviarla en Internet.

Las organizaciones pequeñas a medianas se conectan a sus proveedores de servicios de Internet (ISP, Internet Service Provider) mediante una conexión única. El router de borde local configurado con NAT se conecta al ISP. Las organizaciones más grandes pueden tener varias conexiones ISP y el router de borde en cada una de estas ubicaciones realiza la NAT.

El uso de la NAT en los routers de borde aumenta la seguridad. Estas direcciones privadas e internas se convierten en direcciones públicas diferentes cada vez. Esto oculta la dirección real de los hosts y los servidores de la empresa. La mayoría de los routers que implementa NAT también bloquea los paquetes que llegan desde fuera de la red privada a menos que sean una respuesta a la solicitud de un host interno.

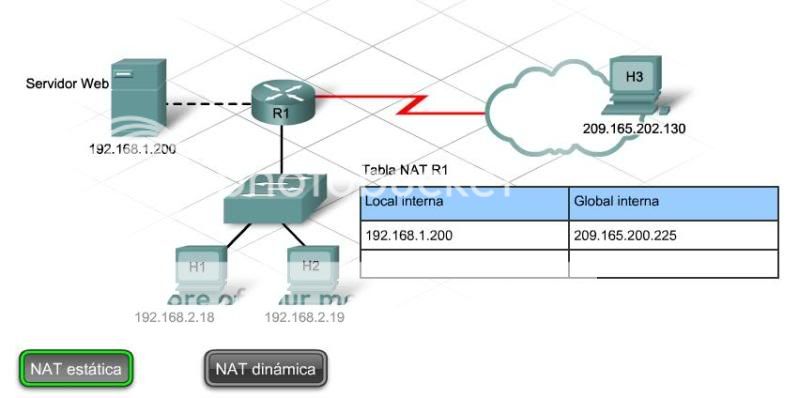

NAT Estatica y Dinamica

Es posible configurar la NAT de forma estática o dinámica.

La NAT estática asigna una única dirección local interna a una única dirección pública o global. Esta asignación garantiza que una dirección local interna particular siempre se asocie con la misma dirección pública. La NAT estática garantiza que los dispositivos externos alcancen constantemente un dispositivo interno. Los ejemplos incluyen los servidores Web y FTP que son accesibles para el público.

La NAT dinámica usa un conjunto disponible de direcciones públicas de Internet y las asigna a las direcciones locales internas. La NAT dinámica asigna la primera dirección IP disponible en el conjunto de direcciones públicas a un dispositivo interno. Ese host usa la dirección IP global asignada a lo largo de la duración de la sesión. Cuando finaliza la sesión, la dirección global externa vuelve al conjunto para que otro host la use.

La dirección que usa un host interno para conectarse a otro host interno es la dirección local interna. La dirección pública asignada a la organización se denomina dirección global interna. La dirección global interna, a veces, se usa como dirección de interfaz externa del router de borde.

El router NAT administra las traducciones entre las direcciones locales internas y las direcciones globales internas mediante el mantenimiento de una tabla que enumera cada par de direcciones.

NAT Estatica y Dinamica

Es posible configurar la NAT de forma estática o dinámica.

Enumere los servidores que necesiten una dirección externa permanente.

Determine cuáles de los hosts internos requieren traducción.

Determine cuáles de las interfaces originan el tráfico interno. Éstas son las interfaces internas.

Determine qué interfaz envía tráfico hacia Internet. Ésta es la interfaz externa.

Determine el rango de las direcciones públicas disponibles.

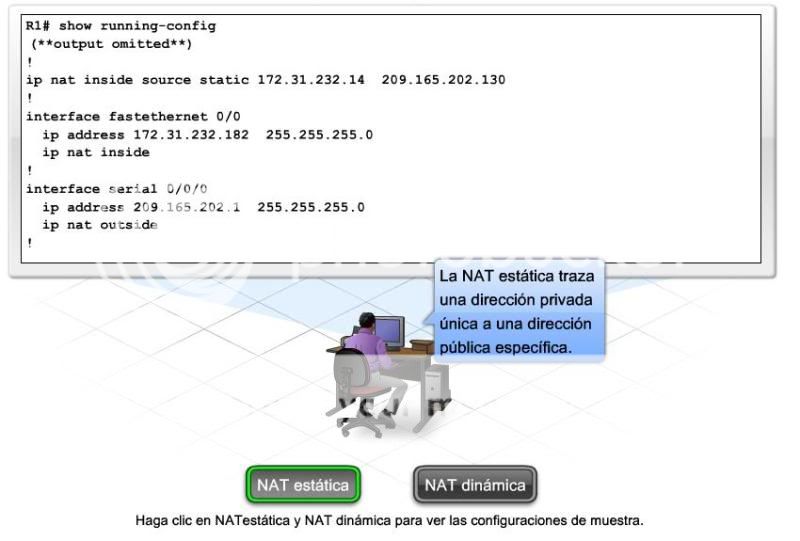

Configuración de la NAT estática

1. Determine la dirección IP pública que los usuarios externos deben usar para acceder al servidor/dispositivo interno. Los administradores tienden a usar las direcciones del comienzo o del final del rango para la NAT estática. Asigne la dirección privada o interna a la dirección pública.

2. Configure las interfaces internas y externas.

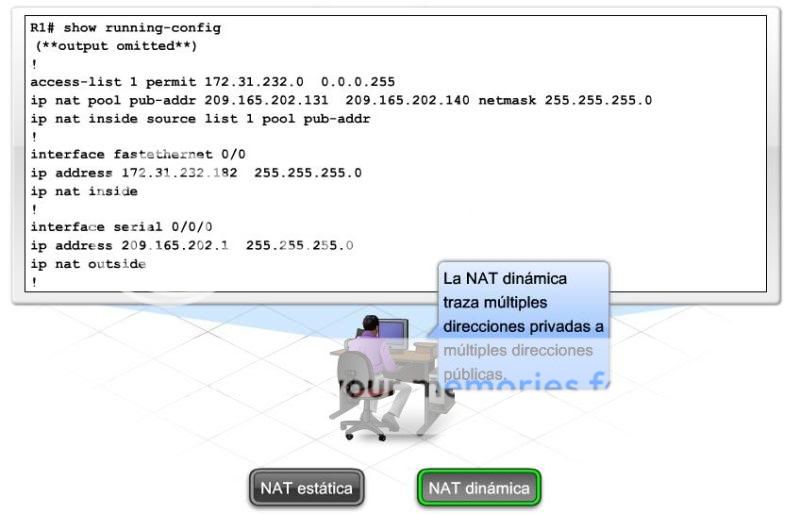

Configuración de la NAT dinámica

1. Identifique el conjunto de direcciones IP públicas disponibles para su uso.

2. Cree una lista de control de acceso (ACL) para identificar los hosts que requieren traducción.

3. Asigne las interfaces como internas o externas.

4. Una la lista de acceso con el conjunto de direcciones.

Una parte importante de la configuración de la NAT dinámica es el uso de la lista de control de acceso (ACL) estándar. La ACL estándar se usa para especificar el rango de hosts que requieren traducción. Esto se realiza como una sentencia de permiso o denegación. La ACL puede incluir una red completa, una subred o sólo un host específico. La ACL puede variar desde una única línea a varias opciones de permiso o denegación.

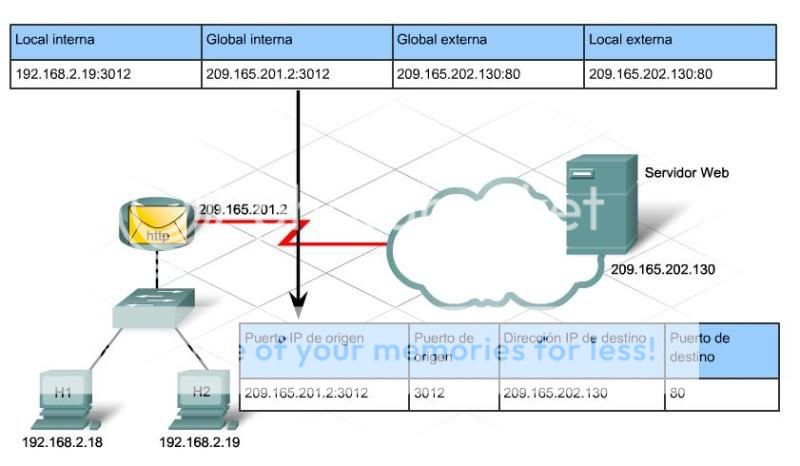

Uso de la PAT

Una de las variantes más conocidas de la NAT dinámica se conoce como Traducción de la dirección del puerto (PAT), también denominada sobrecarga de NAT. La PAT traduce dinámicamente varias direcciones locales internas a una única dirección pública.

Cuando un host de origen envía un mensaje a un host de destino, utiliza una combinación de dirección IP y número de puerto para mantener un registro de cada conversación individual. En la PAT, el router del gateway convierte la combinación de dirección local de origen y número de puerto en una única dirección IP global y un número de puerto único superior a 1024.

Una tabla del router contiene una lista de las combinaciones de dirección IP interna y número de puerto que son traducidas a la dirección externa. Aunque cada host se traduce a la misma dirección IP global, el número de puerto asociado con la conversación es único.

Dado que existen más de 64 000 puertos disponibles, es muy poco probable que a un router se le acaben las direcciones.

Las redes domésticas o empresariales aprovechan la funcionalidad de la PAT. La PAT se construye en los routers integrados y se activa de forma predeterminada.

La configuración de la PAT requiere los mismos comandos y pasos básicos que la configuración de la NAT. Sin embargo, en vez de traducir a un conjunto de direcciones, la PAT traduce a una única dirección. El siguiente comando traduce las direcciones internas a la dirección IP de la interfaz serial:

ip nat inside source list 1 interface serial 0/0/0 overload

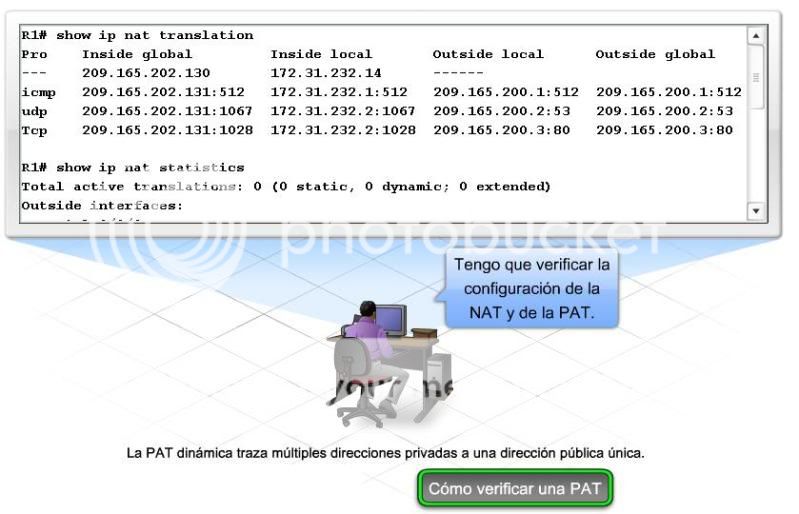

Verifique la funcionalidad la NAT y la PAT con los siguientes comandos.

show ip nat translations

Este comando muestra las traducciones activas. Si la traducción no se usa, expira después de un período de tiempo. Las entradas de la NAT estática quedan en la tabla de manera permanente. Una entrada de la NAT dinámica requiere alguna acción desde el host hasta el destino en el exterior de la red. Si se configura de manera correcta, un simple ping o trace crea una entrada en la tabla de la NAT.

show ip nat statistics

Este comando muestra las estadísticas de traducción, incluso la cantidad de direcciones usadas y la cantidad de aciertos y desaciertos. El resultado también incluye la lista de acceso que especifica las direcciones internas, el conjunto de direcciones globales y el rango de direcciones definidas.